Почтовый сервер Exim SMTP

Официальное руководство для релиза 4

Филип Хейзел

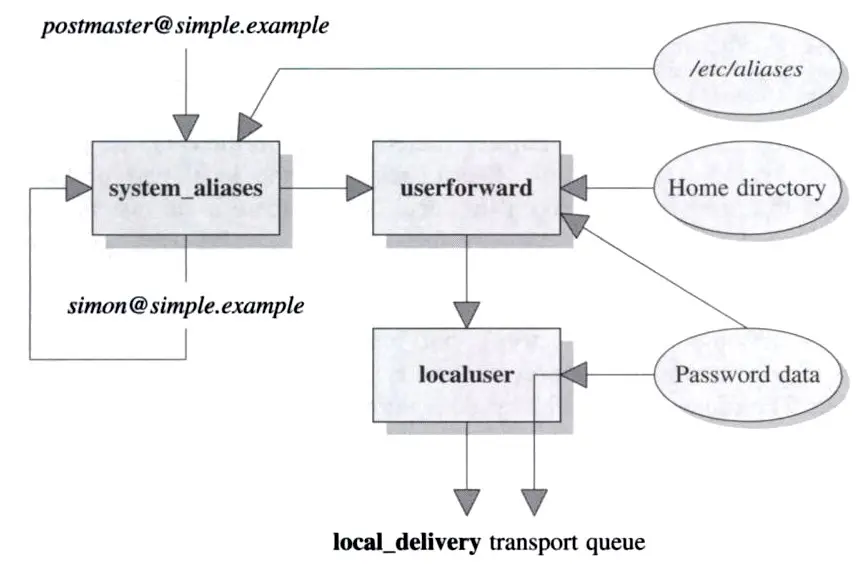

Кембриджский университет, 2003

перевод В.Айсин

Предисловие

В 1995 году на центральных серверах Кембриджского университета работало множество агентов пересылки почты, включая Sendmail, Smail 3 и PP. За несколько лет до этого я преобразовал системы, почтой которых я управлял, из Sendmail в Smail, чтобы упростить выполнение особых требований начала 1990-х годов в академических сетях Великобритании во время перехода от частной сети на основе X.25 к Интернету. К 1995 году переход был завершен, и пришло время двигаться дальше.

До того времени Интернет был довольно дружелюбным местом, и не нужно было принимать много мер предосторожности против враждебных действий. Например, на большинстве сайтов работали открытые почтовые релеи. Однако было ясно, что эта ситуация меняется и возникают новые требования. Я внес некоторые изменения в код Smail, но к тому времени это был код восьмилетней давности, написанный на нестандартном C и изначально предназначенный для использования в совершенно другой среде, которая требовала значительной поддержки UUCP. Поэтому я решил посмотреть, смогу ли я создать новый MTA с нуля, взяв базовую философию Smail и расширив ее, но исключив поддержку UUCP, которая не была нужна в нашей среде. Поскольку я не был точно уверен, каков будет результат, я назвал его EXperimental Internet Mailer (Exim).

Один из моих коллег по компьютерным наукам пронюхал о том, чем я занимаюсь, попросил тестовую копию и сразу же ввел ее в эксплуатацию еще до того, как я запустил ее на своих хостах. Он начал рассказывать об этом другим, поэтому я начал размещать релизы на FTP-сайте и отвечать на электронные письма. Ранние выпуски никогда не были «анонсированы»; они просто распространяются из уст в уста. Через некоторое время британский интернет-провайдер вызвался запустить веб-сайт и список рассылки, и с этого момента он продолжал расти. Был непрерывный поток комментариев и предложений, и в текущих релизах гораздо больше возможностей, чем я когда-либо планировал в начале.

Несмотря на то, что я считаю обязательным наличие всеобъемлющего справочного руководства, одной вещи, которой не хватало в течение некоторого времени, были вводные и обучающие материалы. Я все надеялся, что кто-то еще что-нибудь напишет, но в итоге меня попросили написать книгу самому. Эта первая книга описывала Exim 3 и была опубликована O'Reilly.

С появлением Exim 4 потребовалась обширная переработка, потому что Exim 4 отличается от Exim 3 рядом фундаментальных особенностей, и результатом стала эта новая книга. Я не пытался охватить обе версии в одной книге; слишком много различий, и книга получилась бы очень длинной, что особенно запутало бы новичков. Если вы все еще используете Exim 3, вам нужна копия более ранней книги.

Кому следует прочитать эту книгу

В наши дни частых злоупотреблений в сети и больших объемов нежелательной почты любой, кто занимается администрированием почтового сервера, должен иметь общее представление о том, как работает интернет-почта и как ее сервер обрабатывает. Это относится как к небольшим персональным хостам, так и к большим фермам серверов.

Если вы используете или думаете о запуске сервера Exim любого размера, эта книга даст вам представление о том, как работает Exim. Кроме того, она содержит много примеров того, как Exim может быть сконфигурирован для поддержки определенных требований к обработке почты.

Я надеюсь, что эта книга облегчит жизнь тем, кому трудно работать со справочником самостоятельно.

Организация книги

После короткой обзорной главы эта книга продолжается общим введением в электронную почту в Интернете, потому что эта тема, кажется, недостаточно подробно освещена где-либо еще. Остальная часть книги посвящена объяснению того, как работает Exim, и как вы можете использовать его конфигурацию для управления тем, что он делает. Вот подробная разбивка по главам:

- Глава 1 Введение

-

Эта глава представляет собой краткое «исполнительное» резюме.

- Глава 2. Как работает интернет-почта

-

Эта глава представляет собой общее введение в то, как электронная почта обрабатывается в интернет-системах.

- Глава 3. Обзор Exim

-

Эта глава содержит общий обзор того, как работает Exim, и знакомит вас с тем, как он настроен, в частности, в отношении способа доставки сообщений.

- Глава 4 Обзор операций Exim

-

Эта глава продолжается дополнительным обзорным материалом, в основном по темам, отличным от доставки сообщений.

- Глава 5 Расширение конфигурации доставки

-

В этой главе мы вернемся к теме доставки сообщений и покажем, как можно расширить конфигурацию для поддержки дополнительных функций.

- Глава 6 Общие параметры, применимые ко всем роутерам

-

В этой главе обсуждаются общие опции, общие для всех роутеров, которые являются компонентами Exim и определяют, как должно быть доставлено сообщение.

- Глава 7 Роутеры

-

В этой главе подробно описывается каждый из роутеров.

- Глава 8 Общие параметры, применимые ко всем видам транспорта

-

В этой главе обсуждаются общие опции, общие для всех транспортов, которые являются компонентами Exim, которые фактически транспортируют сообщения.

- Глава 9 Транспорты

-

В этой главе подробно обсуждается каждый из транспортов.

- Глава 10 Фильтрация сообщений

-

В этой главе описывается язык фильтрации, который используется как файлами фильтров пользователей, так и системным фильтром.

- Глава 11 Общие данные и процессы Exim

-

В этой главе описываются различные типы процессов Exim и данные, которые они разделяют.

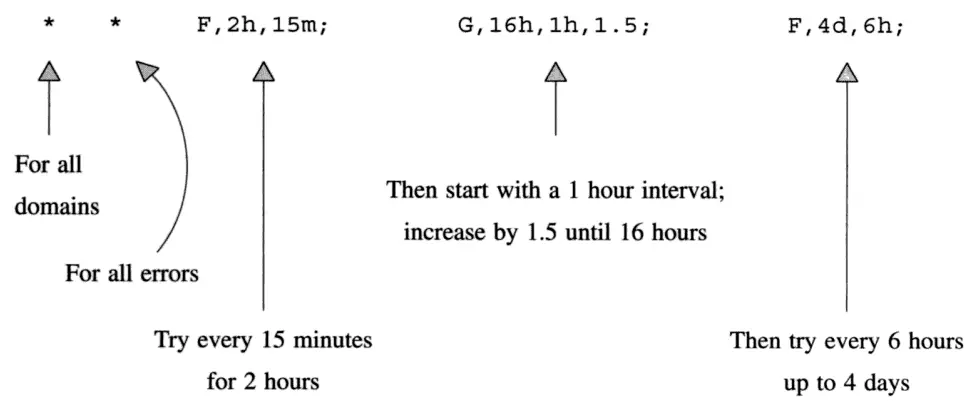

- Глава 12 Ошибки доставки и повторные попытки

-

Эта глава посвящена временным ошибкам доставки и тому, как Exim их обрабатывает.

- Глава 13. Шифрование, аутентификация и другая обработка SMTP

-

В этой главе рассматривается ряд тем, связанных с передачей и приемом сообщений с использованием SMTP, включая аутентификацию и шифрование.

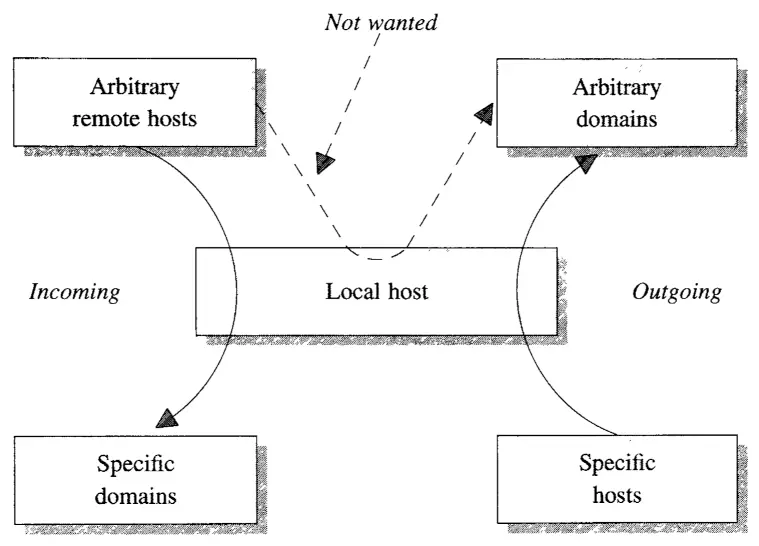

- Глава 14. Прием сообщений и управление политиками

-

В этой главе описываются средства, доступные для управления приемом входящих сообщений.

- Глава 15 Перезапись адресов

-

Эта глава описывает возможности перезаписи адресов в сообщениях, когда они проходят через Exim.

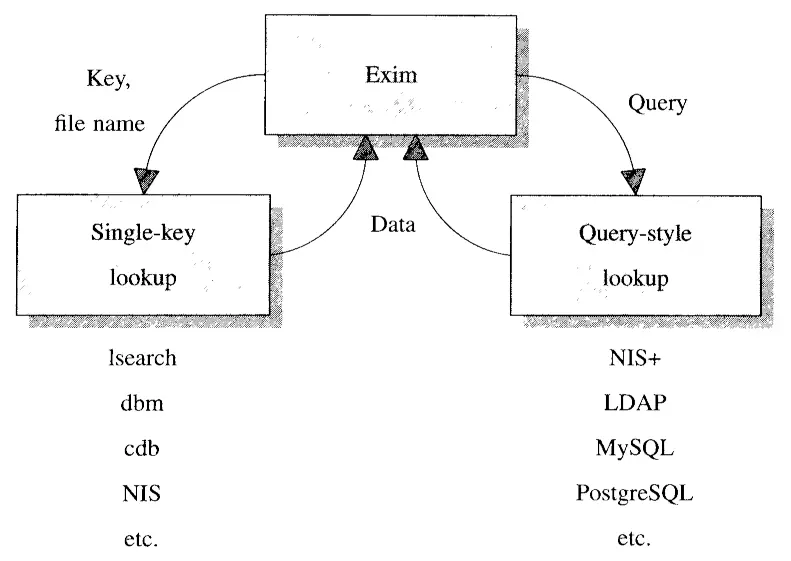

- Глава 16 Поиск файлов и баз данных

-

Это первая из трех глав, в которых подробно рассматриваются три основных средства, обеспечивающие гибкость конфигурации Exim. Все они представлены в предыдущих главах, но полное описание начинается здесь.

- Глава 17. Расширение строки

-

В этой главе рассказывается о механизме расширения строки Exim.

- Глава 18 Списки доменов, хостов и адресов

-

Эта глава дает более подробную информацию о нескольких типах списков, которые могут появиться в конфигурациях Exim.

- Глава 19 Разное

-

В этой главе собран ряд вопросов, которые естественным образом не вписываются в другие главы, но которые слишком малы, чтобы оправдать отдельные главы.

- Глава 20 Интерфейс командной строки для Exim

-

Эта глава описывает опции и аргументы, которые используются для управления тем, что на самом деле делает вызов Exim.

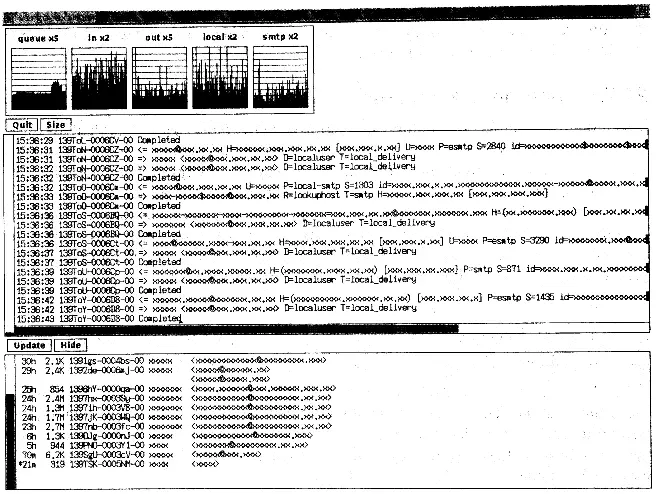

- Глава 21 Администрирование Exim

-

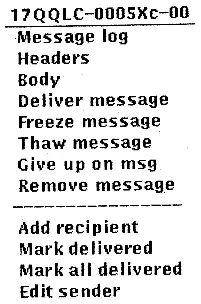

В этой главе обсуждается ряд тем, связанных с администрированием, и описываются служебные программы, которые могут помочь в этом, включая монитор Exim, который является приложением для отображения информации о действиях Exim в X-window.

- Глава 22 Сборка и установка Exim

-

В этой главе описывается, как собрать и установить Exim из исходного кода.

- Приложение A. Сводка по расширению строки

-

Это приложение представляет собой сводку элементов расширения строки.

- Приложение B. Регулярные выражения

-

Это приложение является справочным описанием регулярных выражений, поддерживаемых Exim.

Условные обозначения, используемые в этой книге

Ниже приводится список типографских соглашений, используемых в этой книге:

- Италик

-

Используется для имен файлов и каталогов, имен программ и команд, имен хостов и доменов, адресов электронной почты, почтовых заголовков, URL-адресов и новых терминов.

- Болд

-

Используется для имен роутеров, транспортов и аутентификаторов Exim.

- Курсив

-

Используется для имен переменных Exim.

Моноширный-

Используется в примерах для отображения содержимого файлов или вывода команд, а также в тексте для обозначения опций Exim или других строк, которые появляются буквально в файлах конфигурации.

<Моноширный италик>-

Используется для указания параметров переменных, ключевых слов или текста, который пользователь должен заменить фактическим значением.

<Моноширный болд>-

Используется в примерах для отображения команд или другого текста, который пользователь должен вводить буквально.

Перекрестные ссылки в книге даются по номеру раздела и часто заключаются в круглые скобки, например: (7.2).

Предложения и комментарии к этой книге

Автор и издатель приветствуют отзывы всех читателей. Если у вас есть комментарии к этой книге, вы хотите внести предложение или заметили ошибку, напишите нам по соответствующему адресу:

comments@exim-book.com

suggestions@exim-book.com

errors@exim-book.com

Благодарности

Я не смог бы создать Exim без поддержки и помощи многих людей и организаций. Их слишком много, чтобы признать их по отдельности, даже если бы я был достаточно организован, чтобы вести полный список, чего, к моему сожалению, я не сделал. Я надеюсь, что я не сделал каких-либо серьезных упущений в дальнейшем.

Что касается самого Exim, я должен прежде всего поблагодарить своих коллег из вычислительной службы Кембриджского университета. Руководство разрешило мне написать Exim, и как только он появился, вычислительная служба поддержала его использование в университете и в других местах. С момента выхода первого релиза Exim многие люди присылали предложения по улучшению или новым функциям, а также исправления проблем, и это не прекращается.

Пит Брукс был достаточно храбр, чтобы ввести в эксплуатацию первую версию для обработки почты кембриджских ученых-компьютерщиков, а также реализовал схему компиляции в нескольких операционных системах. Пит предположил, что интегральный фильтр был бы хорошей вещью. Алан Баррат предоставил исходный код для проверки релеев. Найджел Метерингем убедил своих тогдашних работодателей, Planet Online Ltd., обеспечить поддержку веб-сайта Exim и списка рассылки. Хотя он больше не работает на них, он по-прежнему управляет сайтом и списками рассылки и Planet (теперь называется Energis) по-прежнему предоставляет аппаратные и сетевые ресурсы. Найджел также предоставил код для взаимодействия с библиотекой Berkeley DB, для поддержки файлов cdb и для доставки в почтовые ящики в формате maildir. Янн Голански предоставил код числовой хеш-функции. Стив Кларк провел эксперименты, чтобы определить наиболее эффективный способ определения средней нагрузки в Linux. Филип Бланделл реализовал первую поддержку IPv6, когда был студентом Кембриджа. Джейсон Ганторп предоставил дополнительный код IPv6 для Linux. Стюарт Линн предоставил первый код для поддержки LDAP: последующие модификации исходили от Майкла Хаардта, Брайана Кэндлера, Барри Педерсона и Петра Савича. Стив Хаслам предоставил предварительный код для поддержки TLS/SSL и продолжает давать множество идей. Малкольм Битти написал интерфейс для вызова встроенного интерпретатора Perl. Пол Келли написал исходный код для вызова MySQL, и Петр Чех сделал то же самое для PostgreSQL. Марк Прудоммо переупаковал часть кода из проекта Samba для аутентификации клиента SPA. Александр Сабуренков проделал аналогичную работу для аутентификации с помощью демона pwcheck из библиотеки Cyrus SASL. Ян Кирк предоставил код для поддержки Radius. Стюарт Леви внес замену сломанной функции inet_ntoa() в IRIX. Мэтью Бинг-Мэддик предложил тип поиска dsearch и предоставил предварительную реализацию. Роберт Уол предоставил реализацию типа поиска whoson. Пьер Хамблет заставил Exim работать под Cygwin. Стив Кэмпбелл взял на себя поддержку утилиты eximstats и значительно расширил ее.

Наконец, для самого Exim. Я должен признать свой долг перед Smail 3, написанным Роном Карром, на котором я основал первые версии Exim. Хотя сейчас Exim изменился почти до неузнаваемости, его происхождение все еще видно.

Справочное руководство Exim было улучшено в результате множества полезных комментариев, которые я получил. Джефф Голдберг указал, что я использовал слово «fail» в двух разных смыслах в документации Exim, и предложил «decline» для одного из них. Джон Хорн читает каждое издание справочного руководства и выявляет мои опечатки и другие ошибки.

При написании обеих версий этой книги я продолжал пользоваться поддержкой моих коллег и сообщества Exim. Моя жена Джудит не только в целом поддерживала меня, но и читала как ранний черновик, так и последнюю версию в качестве профессионального редактора и нашла много мест, где я был неясен или непоследователен. Кен Бейли сделал несколько полезных замечаний по поводу некоторых первых глав. Джон Хорн прочитал ранний черновик и внес предложения, которые помогли мне расположить материал в более доступном порядке, а затем снова прочитал первую книгу в позднем черновике, предоставив дополнительные полезные отзывы. Джон также прочитал и прокомментировал совершенно новую главу об управлении доступом для второй книги. Майкл Шэпп прочитал первые главы второй книги и предоставил мне еще более полезную техническую и редакционную обратную связь.

Моим редактором первой книги в O'Reilly был Энди Орам. Его комментарии и рекомендации оказали большое влияние на форму и вид законченной книги, и многое из того, что он сделал, было перенесено в эту новую книгу.

Я благодарен ряду организаций, которые спонсировали издание этой книги. Вы можете прочитать о них на страницах, следующих за указателем.

Наконец, что не менее важно, я должен поблагодарить Найла Мэнсфилда из UIT Cambridge, который пришел мне на помощь, когда мне понадобился новый издатель.

Глава 1

Введение

Exim — это mail transfer agent (агент по передаче почты) (MTA)[1], который можно запустить в качестве альтернативы Sendmail на большинстве Unix и Unix-подобных систем[2]. Exim — это программное обеспечение с открытым исходным кодом, которое распространяется под Стандартной общественной лицензией GNU (GPL)[3]. Некоторые дистрибутивы операционных систем включают Exim в качестве MTA по умолчанию.

Я написал Exim для использования на серверах среднего размера с постоянным подключением к Интернету в университетской среде, но теперь он используется в самых разных ситуациях, от однопользовательских машин с коммутируемым подключением до кластеров серверов, обслуживающих миллионы клиентов. Код небольшой (от 500 КБ до 1.2 МБ на большинстве аппаратных средств, в зависимости от компилятора и включенных дополнительных модулей), и его производительность хорошо масштабируется.

Работа агента по пересылке почты состоит в том, чтобы получать сообщения из разных источников и доставлять их по назначению, возможно, различными способами. Exim может принимать сообщения от удаленных хостов, используя SMTP[4] через TCP/IP, а также от локальных процессов. Он обрабатывает локальные доставки в файлы почтовых ящиков или каналы, прикрепленные к командам, а также удаленные доставки через SMTP на другие хосты. Exim поддерживает новый протокол IPv6, а также текущий протокол IPv4. Он не поддерживает напрямую UUCP, хотя может быть связан с другим программным обеспечением, которое его поддерживает, при условии, что не требуется адресация UUCP «bang path», потому что Exim поддерживает только адресацию на основе домена в стиле Интернета.

Конфигурация Exim гибкая и может быть настроена для работы с широким спектром требований, включая виртуальные домены и расширение списков рассылки. Как только вы усвоите основные принципы работы Exim, вы обнаружите, что конфигурация времени выполнения прямолинейна и проста в настройке. Конфигурация состоит из одного файла, разделенного на несколько разделов. Записи в каждом разделе представляют собой пары ключевое слово/значение. Регулярные выражения, совместимые с Perl 5, доступны для использования в ряде вариантов.

Файл конфигурации может ссылаться на данные из других файлов в линейном и индексированном форматах, а также из баз данных NIS, NIS+, LDAP, MySQL, Oracle и PostgreSQL. Таким образом, вы можете сделать большую часть операционной таблицы Exim управляемой. Например, вы можете организовать локальную доставку на машину, на которой у пользователей нет учетных записей. Максимальная гибкость может быть достигнута (за определенную цену), если запустить интерпретатор Perl при обработке определенных строк опций.

Можно указать максимальный размер сообщений, и вы можете использовать access control lists (списки управления доступом) (ACL) для проверки и контроля входящих сообщений. К сообщению и его получателям может быть применен ряд тестов, прежде чем оно будет принято. К ним относятся проверка отправляющего хоста или сети и личность отправителя. Вы можете явно блокировать хосты и использовать онлайн-списки, такие как Realtime Blackhole List (RBL)[5]. Вы можете контролировать, каким хостам разрешено использовать хост Exim в качестве ретранслятора для дальнейшей передачи почты. Для этой цели можно использовать механизм SMTP AUTH для аутентификации клиентских хостов.

Конечным пользователям обычно не важно, какой MTA доставляет в их почтовые ящики, но когда используется Exim, его средства фильтрации, которые расширяют возможности традиционного файла .forward, могут быть им доступны. Файл фильтра может проверять различные характеристики сообщения, включая содержимое строк заголовка и начало тела, а затем направлять доставку по указанным адресам, файлам или каналам в зависимости от того, что он находит. Системный администратор также может использовать функцию фильтрации для проверки каждого сообщения перед доставкой.

Как и многие MTA, Exim принял интерфейс командной строки Sendmail, так что его можно установить вместо /usr/sbin/sendmail или /usr/lib/sendmail. Все соответствующие параметры Sendmail реализованы. Есть также некоторые дополнительные параметры, совместимые со Smail 3, и некоторые дополнительные параметры, специфичные для Exim.

Сообщениями в очереди можно управлять с помощью определенных привилегированных параметров командной строки. Существует также необязательная программа-монитор под названием eximon, которая отображает текущую информацию в окне X и содержит интерфейсы для параметров командной строки.

Exim не предназначен для хранения почты удаленных хостов. Когда объем такой почты велик, лучше «доставить» сообщения в файлы (то есть вне очереди Exim), а затем передать их другим способом.

Есть некоторые вещи, которые Exim не делает: он не поддерживает никакие формы уведомлений о статусе доставки (как описано в RFC 1891)[6], и у него нет встроенных средств для изменения тела сообщений. В частности, он никогда не переводит тело сообщения из одной формы кодирования в другую, хотя для выполнения этого требования можно использовать фильтр в сочетании с внешней программой.

Цель этой книги — объяснить, как работает Exim, и предоставить базовую и учебную информацию по основным возможностям, о которых необходимо знать большинству администраторов. Некоторые опции, которые требуются только в особых обстоятельствах, не покрываются. В любом случае, книга никогда не поспевает за развитием программного обеспечения; если вы хотите точно знать, что доступно в той или иной версии, вам следует обратиться к справочному руководству и другой документации, включенной в дистрибутив для этой версии.

Exim все еще развивается с учетом накопленного опыта, меняющихся требований и отзывов пользователей. Первая книга, опубликованная в 2001 году, охватывала все основные функции релизов 3.2x. Текст этой новой книги был значительно переработан, чтобы соответствовать версии 4.10. Для Exim 4 основные изменения были внесены в способ маршрутизации адресов и в способ определения политики для входящих сообщений. Некоторые другие функции были пересмотрены и упрощены.

К тому времени, когда эта книга будет опубликована, текущий релиз, скорее всего, будет 4.14. Он содержит ряд расширений для версии 4.10. Некоторые из наиболее важных изменений после 4.10 были включены в книгу на поздней стадии подготовки, но для получения полной информации вам необходимо прочитать руководство.

Справочное руководство по Exim и FAQ находятся онлайн на веб-сайте Exim по адресу http://www.exim.org и его зеркалах. Здесь вы также найдете последнюю версию Exim в виде исходного кода. В дополнение к текстовой версии, включенной в дистрибутив, руководство можно загрузить в формате HTML (для более быстрого доступа через браузер), в формате PostScript или PDF (для печати) и в формате Texinfo для команды info.

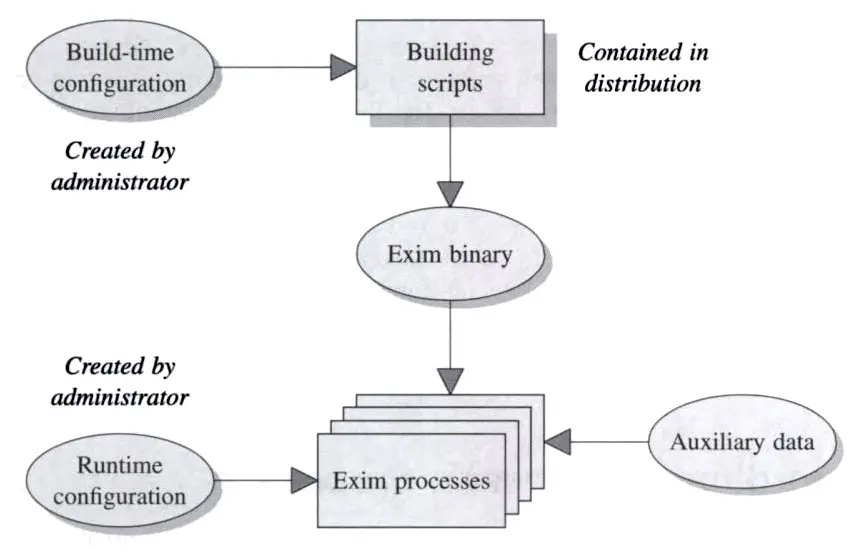

Некоторые версии GNU/Linux распространяются с включенными бинарными версиями Exim. По этой причине я оставил материал по сборке Exim из исходников до конца книги и сначала сосредоточился на аспектах выполнения. Если вы работаете с бинарным дистрибутивом, убедитесь, что у вас есть копия текстовой версии справочного руководства, поставляемого с исходным дистрибутивом. Он обеспечивает полный охват всех параметров конфигурации, и его легко найти.

Следующая глава представляет собой общее обсуждение того, как работает электронная почта в Интернете; Exim практически не упоминается. Этот материал был включен для удобства многих людей, которым приходится работать с почтовым сервером без этих необходимых базовых знаний. Вы можете перейти к главе 3, если вы уже знаете о формате сообщений RFC 2822, SMTP, маршрутизации почты и использовании DNS.

-

↑ Термины mail transfer agent и mail transport agent являются синонимами и взаимозаменяемы.

-

↑ Exim также можно запустить в среде Cygwin; однако в этой книге этот случай не рассматривается.

-

↑ См. http://www.gnu.org/copyleft/gpl.himl.

-

↑ Если вы не знакомы с SMTP или некоторыми другими используемыми здесь аббревиатурами, не отчаивайтесь. Следующая глава содержит описание того, как работает интернет-почта.

-

↑ См. http://mail-abuse.org/rbl.

-

↑ RFC — это документы, устанавливающие стандарты работы Интернета. Вы можете найти их в Интернете по адресу http://www.ietf.org (и во многих других местах). Мы немного поговорим о тех, которые относятся к почте, в следующей главе.

Глава 2

Как работает интернет-почта

Программы, которые люди используют для отправки и получения почты (часто называемые просто «почтовыми программами»), формально называются mail user agents (MUA). Они озабочены обеспечением удобного почтового интерфейса для пользователей. Они отображают входящую почту, находящуюся в почтовых ящиках пользователей, помогают пользователю создавать сообщения для отправки и предоставляют средства для управления папками сохраненных сообщений. Они являются «фронтэндом» почтовой системы. Можно установить множество различных пользовательских агентов, которые могут работать одновременно на одном компьютере, тем самым обеспечивая выбор различных пользовательских интерфейсов. Однако, когда MUA отправляет сообщение, он не берет на себя работу по фактической доставке его получателям. Вместо этого он отправляет его mail transfer agent (MTA), который может работать на том же хосте или на каком-то локальном сервере.

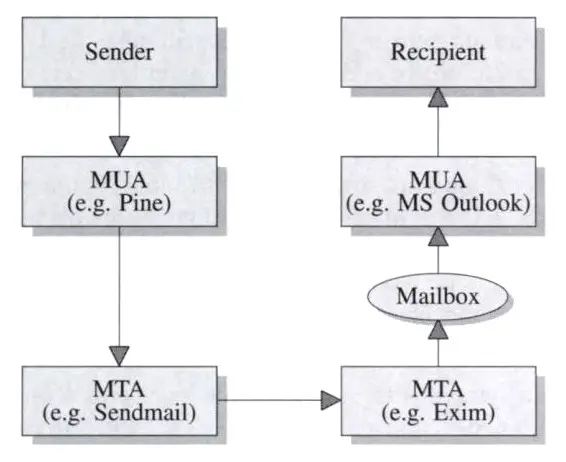

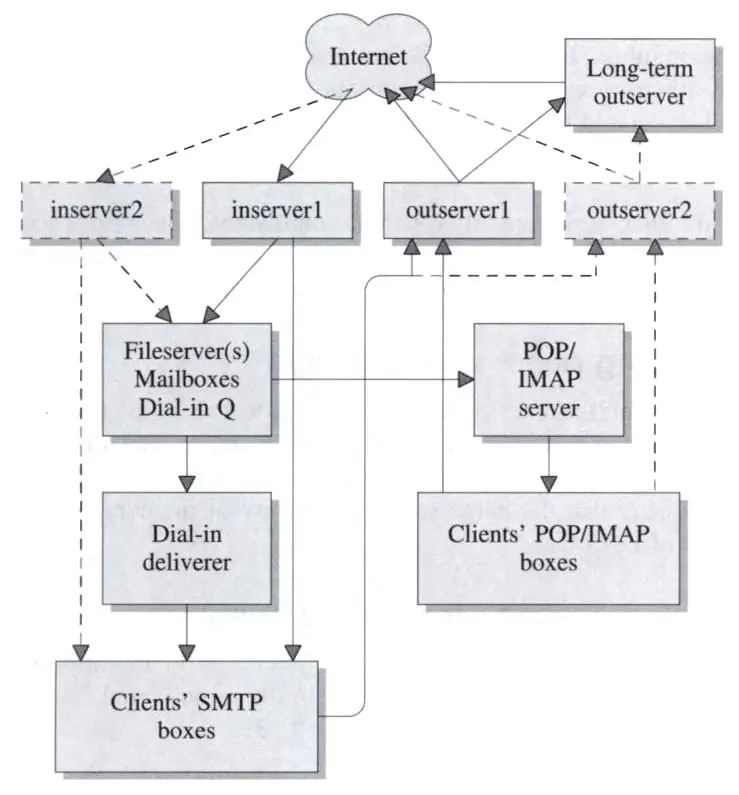

Рисунок 2-1: Поток данных сообщения

Агенты пересылки почты передают сообщения с одного хоста на другой. Когда сообщение достигает узла назначения, MTA доставляет его в почтовый ящик пользователя или в процесс, управляющий почтовыми ящиками пользователей. Эта работа сложна, и было бы нецелесообразно, чтобы в каждом MUA была вся необходимая аппаратура. Поток данных от отправителя сообщения к получателю показан на рис. 2-1. Однако, когда прикладной программе или сценарию необходимо отправить почтовое сообщение в рамках какой-либо автоматической операции, они обычно вызывают MTA напрямую, не привлекая MUA.

Одновременно на хосте может работать только один MTA, потому что только одна программа может быть назначена для приема входящих сообщений от других хостов. В Unix-подобных системах MTA должен быть привилегированной программой, чтобы прослушивать входящие SMTP-соединения через TCP-порт 25 (стандартный SMTP-порт) и иметь возможность писать в почтовые ящики пользователей. Выбор, какой MTA запускать, делается системным администратором, тогда как выбор запускаемого MUA осуществляется конечным пользователем.

MTA должен быть способен обрабатывать множество сообщений одновременно. Если он не может доставить сообщение, он должен отправить отчет об ошибке обратно отправителю. MTA должен иметь возможность справляться с сообщениями, которые не могут быть доставлены немедленно, сохраняя такие сообщения на своем локальном диске и периодически повторяя попытки до тех пор, пока ему не удастся их доставить или не истечет некоторый настраиваемый тайм-аут. Наиболее распространенными причинами таких задержек являются проблемы с сетевым подключением и неработающие хосты.

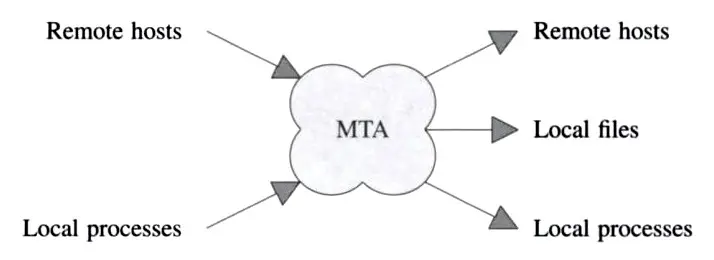

С точки зрения MTA есть два источника входящих сообщений: локальные процессы и другие хосты. Существует три типа назначения: локальные файлы, локальные процессы через каналы и другие хосты, как показано на рис. 2-2.

Рисунок 2-2: Работа MTA

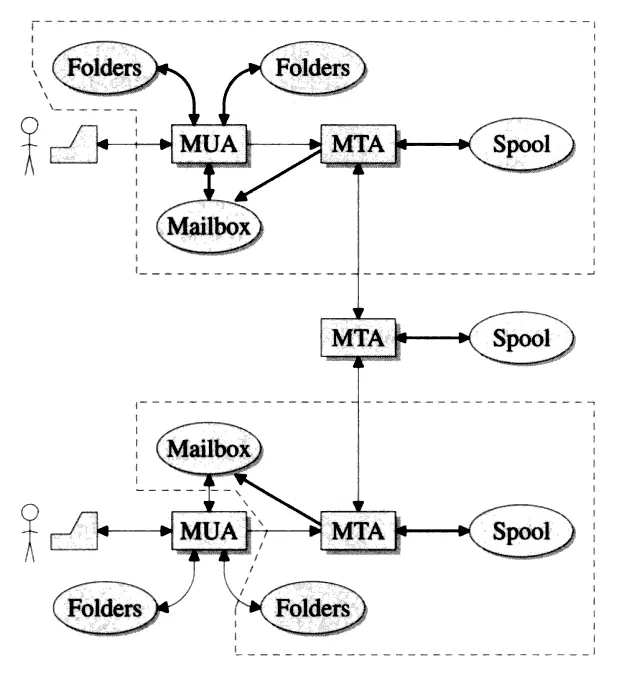

Разделение труда между MUA и MTA также означает, что MUA не обязательно должен работать на том же хосте, что и его MTA; Рисунок 2-3 иллюстрирует взаимосвязь между MUA и MTA в двух распространенных конфигурациях.

В верхней части рисунка MUA, MTA и дисковое хранилище являются частью единой системы, обозначенной пунктирной линией. Пользователи получают доступ к системе, регистрируясь и аутентифицируя себя с помощью пароля или каким-либо другим способом. MUA запускается по команде пользователя как процесс в системе, и когда он передает сообщение для доставки в MTA, он взаимодействует с другим процессом в той же системе. Следовательно, и MUA, и MTA знают аутентифицированный идентификатор отправителя сообщения, и MTA может гарантировать, что этот идентификатор включен в исходящее сообщение. Как указано в RFC 2822, если строка содержимого заголовка From: не соответствует фактическому отправителю, MTA обычно должен добавить строку Sender:, содержащую аутентифицированную личность.

Сообщения удерживаются адаптером MTA в своей области спулинга в ожидании доставки. Слово «spool» применительно к дисковому хранилищу имеет два разных значения. В этой книге мы используем его для обозначения дискового хранилища, которое MTA использует для передачи сообщений. Иногда вы будете видеть, что «spool» используется для области диска, в которой хранятся почтовые ящики пользователей, но это не тот смысл, в котором он используется здесь.

Рисунок 2-3: MUA и MTA

Сообщения, предназначенные для других узлов, передаются через Интернет на другие MTA с использованием Simple Mail Transfer Protocol (SMTP). Когда исходный хост и конечный хост оба напрямую подключены к Интернету, сообщение может быть доставлено непосредственно на конечный хост, но иногда оно должно проходить через промежуточный MTA. Крупные организации часто организуют маршрутизацию всей своей входящей почты через центральный mail hub (почтовый концентратор), который затем доставляет ее на другие узлы в локальной сети организации. Они могут быть за брандмауэром и поэтому недоступны для Интернета в целом. Когда сообщение достигает узла назначения, MTA доставляет его в почтовый ящик получателя, который затем может получить к нему доступ с помощью MUA по своему выбору.

Другой случай, когда задействован промежуточный MTA, — это когда конечный пункт назначения или его сетевое соединение не работают. С помощью Domain Name Service (DNS, см. 2.7) или какого-либо частного метода для домена может быть назначен резервный хост. Входящая почта накапливается на этом узле до тех пор, пока основной узел снова не начнет работать, после чего накопившаяся почта переносится. Преимущество этого заключается в том, что накопленная почта может храниться рядом с конечным пунктом назначения и в конечном итоге может быть передана быстро и контролируемым образом. Напротив, когда загруженный хост без резервной копии перезагружается, он может получить очень большое количество одновременных входящих SMTP-подключений со всего Интернета, что может вызвать проблемы с производительностью.

Нижняя часть рисунка 2-3 иллюстрирует другую популярную конфигурацию, в которой MUA не работает в той же системе, что и MTA. Вместо этого он работает на рабочей станции пользователя. Получение и отправка сообщений в этой конфигурации являются совершенно отдельными операциями. Когда пользователь читает почту, MUA использует протокол POP (RFC 1939) или IMAP (RFC 2060) для доступа к почтовому ящику и удаленным папкам на сервере. Для этого пользователь должен быть каким-то образом аутентифицирован; обычно для получения доступа к почтовому ящику и удаленным почтовым папкам используются имя пользователя и пароль. Однако ни протоколы POP, ни IMAP не содержат никаких средств для отправки сообщений. Поэтому MUA этого типа традиционно использовали протокол SMTP для передачи сообщений MTA в серверной системе. Таким образом, протокол, который изначально был разработан для передачи сообщений между MTA, используется для отправки новых сообщений в MTA, что на самом деле представляет собой операцию другого типа. Такое использование приводит к ряду проблем:

-

MTA не может провести различие между отправкой нового сообщения от MUA и сообщением, передаваемым от другого MTA. Он может сделать предположение, основываясь на IP-адресах локальных хостов, на которых, как ему известно, не запущены MTA, но это не всегда легко организовать. Это означает, что он не может специально обрабатывать отправки, как это происходит, когда сообщения исходят от локального хоста.

-

Отправитель сообщения не аутентифицирован; MTA может быть в состоянии проверить, существует ли домен отправителя, но часто он не может проверить локальную часть адреса. MUA этого типа требуют, чтобы пользователь указал имя пользователя при запуске; опечатка, сделанная при этом, может остаться незамеченной, что приведет к неверным адресам отправителя в исходящих сообщениях. Кроме того, пользователю легко намеренно подделать адрес отправителя, как это часто делают спамеры.

-

MUA не ограничен отправкой исходящей почты на сервер, который он использует для чтения почты. Иногда может быть желательно использовать разные серверы, но из-за наличия этой гибкости можно настроить программное обеспечение MUA для отправки почты на любой хост в Интернете. Это облегчает недобросовестным лицам попытку сброса нежелательной почты на произвольные серверы для ретрансляции. Тот факт, что это происходило во многих случаях, привел к ужесточению ретрансляционных серверов и созданию баз данных, таких как MAPS Dial-up User List[1].

Предпринимаются некоторые шаги, чтобы исправить эту ситуацию, определив новый протокол отправки (RFC 2476). Это фактически то же самое, что и SMTP, но использует другой номер порта. Однако на момент написания этой статьи эта технология еще не была широко распространена.

-

↑ См. http://mail-abuse.org/dul/.

2.1 Различные типы MTA

Только что описанная структура доставки почты является очень общей, и на практике в ней работает множество различных типов конфигураций MTA. На простейшем уровне есть отдельные хосты, работающие в небольших офисах или домах, каждый из которых обслуживает несколько почтовых ящиков в одном домене, получает входящие внешние сообщения только с почтового сервера одного провайдера и отправляет все исходящие сообщения провайдеру для дальнейшей доставки. Многие такие хосты не подключены к Интернету постоянно, а вместо этого время от времени подключаются для обмена почтой с сервером. В такой среде агенту MTA не обязательно обеспечивать полную маршрутизацию почты или сложное управление очередями.

Хостам, которые постоянно подключены, не обязательно отправлять все через один и тот же сервер. Вместо этого они могут использовать DNS, чтобы узнать, как отправлять исходящие сообщения непосредственно их конечным адресатам. У одного исходящего сообщения может быть несколько получателей, что требует отправки копий более чем на один удаленный сервер. Это означает, что MTA должен справляться с сообщениями, некоторые из которых не могут быть доставлены немедленно, и он должен реализовывать подходящие механизмы повторных попыток для использования с несколькими серверами. Для входящей почты домен можно настроить таким образом, чтобы почта поступала напрямую из любой точки Интернета без необходимости прохождения через промежуточный сервер.

Организация может не захотеть иметь все свои локальные почтовые ящики на одном хосте. Даже в небольшой организации с одним доменом могут быть пользователи, работающие на собственных настольных системах, которые хотят, чтобы их почта доставлялась им. Хост, на котором работает «корпоративный» MTA, теперь стал хабом, принимающим почту из мира и распределяющим ее по пользователям в своей локальной сети. Обычно в таких конфигурациях вся исходящая почта из сети проходит через хаб. Из соображений безопасности также часто настраивают сетевой маршрутизатор таким образом, чтобы прямые SMTP-соединения между миром и рабочими станциями были запрещены.

Отдельные организации могут поддерживать более одного домена, но MTA, поддерживающие очень большое количество доменов, обычно управляются интернет-провайдерами, и существует два распространенных способа их обработки:

-

Для личных клиентов интернет-провайдер обычно предоставляет почтовый ящик для каждой учетной записи, из которого каким-либо образом собирается почта при подключении клиента. Что касается MTA, то он выполняет локальную доставку в почтовый ящик на сервере провайдера.

-

Для корпоративных клиентов интернет-провайдеры с большей вероятностью будут передавать почту клиентским агентам передачи сообщений исключительно на основе доменов в адресах, при этом агент поставщика услуг Интернета выступает в качестве стандартного промежуточного агента передачи сообщений между несвязанными системами.

2.2 Стандарты интернет-сообщений

Сообщения электронной почты в Интернете форматируются в соответствии с RFC 2822, который определяет формат сообщения при его передаче между хостами, но не протокол, используемый для обмена. Simple Mail Transfer Protocol (SMTP) используется для передачи сообщений между хостами (2.2.3). Это определено в RFC 2821.

Первоначальные RFC для электронной почты (821 и 822) были опубликованы в 1982 году, а впоследствии были опубликованы и другие RFC, описывающие расширения. RFC 2821 и 2822 являются последними версиями, объединяющими материалы из более ранних RFC и включающими текущую практику Интернета. На момент написания книги эти новые RFC по-прежнему имеют формальный статус «черновик», но на практике они представляют собой документы, которые сейчас используют разработчики.

Синтаксис адреса SMTP более строгий, чем в RFC 2822, и требует, чтобы компоненты доменных имен состояли только из букв, цифр и дефисов. Поскольку может потребоваться транспортировка любого сообщения с использованием SMTP, если его пункт назначения не находится на исходном узле, форматы всех адресов обычно ограничиваются тем, что разрешает RFC 2821.

2.2.1 Формат сообщения RFC 2822

Сообщение состоит из строк текста, и когда оно передается между хостами, каждая строка заканчивается символом возврата каретки (carriage return) (ASCII-код 13), за которым сразу следует перевод строки (linefeed) (ASCII-код 10), последовательность, которая обычно записывается как CRLF. Внутри хоста сообщения обычно хранятся для удобства в формате RFC 2822. При этом многие приложения используют соглашение локальной операционной системы для завершения строки, но некоторые используют CRLF. Обычное соглашение Unix состоит в том, чтобы заканчивать строки одним символом перевода строки без предшествующего возврата каретки.

Сообщение состоит из заголовка (header) и тела (body). Заголовок содержит ряд строк, структурированных особым образом, как определено в RFC 2822. Следующие примеры представляют собой строки заголовка, которые обычно показываются тем, кто составляет сообщение, и знакомы любому пользователю электронной почты:

From: Philip Hazel <phl0@exim.example>

To: My Readers <all@exim.book.example>,

My Loyal Fans <fans@exim.example>

Cc: My Personal Assistant <cwbaft@exim.example>

Subject: How electronic mail works

Отдельную строку заголовка можно продолжить на несколько фактических строк, начав продолжение с пробела. Весь раздел заголовка завершается пустой строкой. Далее следует тело сообщения. В своей простейшей форме тело представляет собой неструктурированный текст, но другие RFC (MIME, RFC 1521) определяют дополнительные строки заголовков, которые позволяют разделить тело на несколько разных частей. Каждая часть может быть в другой кодировке, и существуют стандартные способы перевода двоичных данных в печатные символы, чтобы их можно было передавать с помощью SMTP. Это механизм, который используется для «вложений» сообщений.

RFC 2822 допускает множество вариантов адресов, которые появляются в строках заголовков сообщений. Например:

To: caesar@rome.example.com

To: Julius Caesar <caesar@rome.example.com>

To: caesar@rome.example.com (Julius Caesar)

Текст в круглых скобках в любом месте строки является комментарием. Это относится ко всем строкам заголовков, структура которых ограничена RFC, а не только к тем строкам заголовков, которые содержат адреса. Например, в следующей строке:

Date: Tue, 7 Jan 2003 14:20:24 -0500 (EST)аббревиатура часового пояса является комментарием в отношении форматирования RFC 2822. Наряду с общедоступными комментариями в скобках заголовки, содержащие адреса, могут содержать последовательность слов перед фактическим адресом в угловых скобках; они обычно используются для описательного текста, такого как полное имя получателя. Когда строка заголовка содержит более одного адреса, запятая должна использоваться для завершения всех адресов, кроме последнего[2].

Термины локальная часть (local part) и домен (domain) используются для обозначения частей почтового адреса, которые предшествуют и следуют за знаком @ соответственно. В адресе электронной почты caesar@rome.example.com локальная часть — caesar, а домен — rome.example.com. Локальная часть часто является именем пользователя, но поскольку это также может быть абстракция, такая как название списка рассылки или адрес в каком-либо другом почтовом домене в сообщении, отправляемом на шлюз, здесь используется более общий термин, как это указано в справочной документации Exim.

-

↑ Некоторые MUA позволяют вводить списки получателей с использованием пробелов, точек с запятой или других символов в качестве разделителей; они также могут использовать эти символы при отображении адресов. Однако, когда такие списки используются для создания строк заголовка To:, Cc: или Bcc: для передачи через Интернет, разделители заменяются запятыми.

2.2.2 Сообщение «на проводе»

К сообщению, которое передается между MTA, добавляется несколько вещей сверх того, что видит составляющий его пользователь. В дополнение к разделу заголовка и телу непосредственно перед данными RFC 2822 передается еще одна часть данных, называемая конвертом (envelope), с использованием SMTP-команд MAIL и RCPT. Конверт содержит адрес отправителя и один или несколько адресов получателя. Эти адреса имеют вид <user@domain> без дополнительной текстовой информации, такой как полное имя пользователя, которая может появляться в строках заголовка сообщения.

Доставки, осуществляемые принимающим агентом MTA (либо в локальные почтовые ящики, либо путем передачи сообщения другим хостам), основаны на получателях, перечисленных в конверте, а не на строках заголовка To: или Cc: в сообщении. В случае сбоя какой-либо доставки отчет об ошибке отправляется на адрес отправителя конверта, а не на адрес, указанный в строке заголовка From: или Reply-To:.

Необходимость в отдельном конверте становится очевидной при рассмотрении сообщения с несколькими получателями. При этом почтовые ящики, на которые доставляется сообщение, могут находиться на нескольких разных хостах. В строках заголовка RFC 2822 обычно перечислены все получатели, но для доставки сообщение должно быть клонировано в отдельные копии, по одной для каждого хоста-получателя, и в каждой копии конверт содержит только тех получателей, чьи почтовые ящики находятся на этом хосте.

Помимо добавления конверта, и MUA, и MTA добавляют дополнительные строки заголовка перед передачей сообщения на другой хост. Вот пример сообщения «в пути», где на конверте указаны только два из трех получателей. В этом примере показаны только SMTP-команды и данные, которые отправляет клиент, без ответов сервера:

MAIL FROM:<phl0@exim.example>

RCPT TO:<fans@exim.example>

RCPT TO:<cwbaft@exim.example>

DATA

Received: from phli0 by draco.exim.example with local (Exim 4.01)

id 14T1i0-000501-00;

Fri, 15 Feb 2002 14:18:05 +0000

From: Philip Hazel <phl0@exim.example>

To: My Readers <all@exim.book.example>,

My Loyal Fans <fans@exim.example>

Cc: My Personal Assistant <cwbaft@exim.example>

Subject: How electronic mail works

Date: Fri, 15 Feb 2002 14:18:05 +0000

Message-ID: <Pine.SOL.3.96.990117111343 .19032A-100000@

draco.exim.example>

MIME-Version: 1.0

Content-Type: TEXT/PLAIN; charset=US-ASCII

Hello,

If you want to know about Internet mail, look at chapter 2.

.

Первые три строки — конверт; само сообщение следует за командой DATA и заканчивается строкой, содержащей только точку. Обратите внимание, что строки были добавлены как в начале, так и в конце раздела заголовка.

Перед передачей сообщения MTA MUA обычно добавляет Date: (требуется RFC 2822) и Message-ID:. MUA также может добавлять строки заголовка, такие как MIME-Version: и Content-Type:, если тело сообщения структурировано в соответствии с определениями MIME. Каждый MTA, через который проходит сообщение, добавляет в начало строку заголовка Received:, как того требует RFC 2821. Таким образом, историю маршрутизации сообщения можно получить, прочитав эти строки заголовка в обратном порядке.

Поскольку к моменту доставки сообщения может быть довольно много «закулисных» строк заголовка, большинство MUA обычно показывают только подмножество при отображении сообщения пользователю (обычно строки, содержащие адреса, тему и дату). Однако обычно есть способ настроить MUA для отображения всех строк заголовков.

Адрес получателя, указанный в конверте, может не указываться ни в одной строке заголовка самого сообщения. Обычно это происходит после того, как сообщение прошло через расширитель списка рассылки, а также является средством реализации «слепых точных копий» (blind carbon copies). Когда пользователь отправляет сообщение, либо MUA, либо первый MTA создает конверт, беря получателей из данных To:, Cc: и Bcc: и удаляя любую строку заголовка Bcc:, если нет других получателей, в этом случае пустая строка заголовка Bcc: сохраняется[3]. Альтернативной разрешенной реализацией является сохранение строки заголовка Bcc: только в тех копиях сообщения, которые передаются получателям Bcc:.

Когда сообщение доставляется в почтовый ящик пользователя, некоторые MTA, включая Exim (как обычно настраивается), добавляют строку заголовка Envelope-to:, указывающую адрес получателя конверта, который был получен с сообщением. Это может быть полезно, если конечный получатель конверта не отображается в строках заголовка. Например, рассмотрим сообщение, отправленное из списка рассылки на такой адрес, как postmaster@xyz.example, который обрабатывается псевдонимом. Сообщения из списков рассылки обычно не содержат получателя ни в одной из строк заголовка. Вместо этого, скорее всего, будет такая строка:

To: some-list@listdomain.exampleАдрес postmaster@xyz.example указан только в конверте. Предположим, что псевдоним заставляет это сообщение быть доставленным в почтовый ящик пользователя по имени pat, который является локальным почтмейстером. Без добавления Envelope-to: в самом сообщении нет ничего, что указывало бы на то, почему оно оказалось в почтовом ящике Пэта.

Отправитель конверта также называется обратным адресом (return path), поскольку он используется для возврата отчетов об ошибках доставки. В большинстве личных сообщений он идентичен адресу в заголовке From:, но это не обязательно. Есть два распространенных случая, когда он отличается:

-

Когда сообщение отправляется в список рассылки, исходный конверт отправителя, который был получен вместе с сообщением, обычно заменяется адресом менеджера списка до того, как сообщение будет отправлено подписчикам. Это означает, что о любых сбоях доставки сообщается менеджеру списка, который может предпринять соответствующие действия, а не первоначальному отправителю, который не может этого сделать.

-

Отчеты об ошибках доставки (часто называемые «рикошетами» (bounce messages)), которые генерируются MTA, рассылаются с пустыми адресами отправителя в конверте. Они часто появляются в списках как

<>. Это соглашение используется для идентификации таких сообщений как рикошетов, поэтому, если они, в свою очередь, не могут быть доставлены, последующий отчет об ошибке не создается. Это позволяет избежать возможности зацикливания рикошетов, когда рикошеты, которые не могут быть доставлены, вызывают дальнейшие рикошеты, которые не могут быть доставлены, и так до бесконечности.

Когда сообщение доставляется в почтовый ящик пользователя, Exim (как обычно настроено) добавляет строку заголовка Return-path:, в которой он записывает отправителя конверта.

-

↑ RFC 2822 не разрешает пустые строки заголовка To: или Cc:; если соответствующих адресов нет, эти строки должны быть опущены. Только Bcc: может отображаться без адресов. REC 822 требовал, чтобы присутствовал хотя бы один из To:, Cc: или Bcc:; это ограничение ослаблено в RFC 2822.

2.2.3 Краткое описание протокола SMTP

SMTP — это простой текстовый протокол команд-ответов. Хост-клиент отправляет команду на сервер, а затем ждет ответа, прежде чем перейти к следующей команде[4]. Ответы всегда начинаются с трехзначного десятичного числа, например:

250 Message acceptedТекст обычно представляет собой информацию, предназначенную для интерпретации человеком, хотя есть и некоторые исключения. Число кодирует тип ответа; первая цифра является самой важной и всегда является одной из цифр, показанных в таблице 2-1.

| Код | Значение |

|---|---|

| 2xx | Команда выполнена успешно |

| 3xx | Для команды требуются дополнительные данные |

| 4xx | В команде произошла временная ошибка |

| 5xx | В команде произошла постоянная ошибка |

Вторая и третья цифры дают дополнительную информацию об ответе, но MTA не должен обращать на них никакого внимания. Exim, например, полностью оперирует первой цифрой кодов ответа SMTP. Ответы могут состоять из нескольких строк текста. Для всех, кроме последнего, за кодом следует дефис; в последней строке за ним следует пробел. Например:

550-Host is not on relay list

550 Relaying prohibited by administrator

Когда клиент подключается к SMTP-порту сервера, он должен дождаться первоначального успешного ответа, прежде чем продолжить. Некоторые серверы включают в ответ идентификатор программного обеспечения, на котором они работают (и, возможно, другую информацию), но на самом деле ничего из этого не требуется. Другие отправляют минимальный ответ, например:

220 ESMTP ReadyКлиент инициализирует сеанс, отправляя команду EHLO (extended hello) (расширенное приветствие), которая дает свое собственное имя[5]. Например:

EHLO client.example.comК сожалению, многие используемые MTA неправильно сконфигурированы, случайно или преднамеренно, так что они не дают свое правильное имя в команде EHLO. Это означает, что данные, полученные от этой команды, не очень полезны. В ответе сервера на EHLO в первой строке указывается имя сервера, за которым может следовать другой информационный текст, а в последующих строках перечисляются расширенные функции SMTP, поддерживаемые сервером. Например, следующее:

250-server.example.com Hello client.example.com

250 SIZE 10485760

указывает, что сервер поддерживает параметр SIZE с максимальным размером сообщения 10 485 760 символов.

Как только команда EHLO принята, клиент может попытаться отправить хосту любое количество сообщений. Каждое сообщение начинается с команды MAIL, которая содержит адрес отправителя конверта. Если сервер поддерживает опцию SIZE, также может быть указан размер сообщения. Например:

MAIL FROM: <caesar@rome.example> SIZE=12345После того, как это было принято, каждый соответствующий адрес получателя передается в отдельной команде RCPT, такой как:

RCPT TO: <brutus@rome.example>Адреса получателей берутся из конверта сообщения, а не из строк заголовка. Клиент ждет ответа на каждую команду RCPT перед отправкой следующей. Сервер может принимать одних получателей и отклонять других, постоянно или временно. После постоянной ошибки клиент не должен пытаться повторно отправить сообщение на этот адрес. Наиболее распространенными причинами постоянного отказа являются:

-

Адрес содержит домен, который является локальным для сервера, но локальная часть не распознается.

-

Адрес содержит домен, который не является локальным для сервера, и клиент не авторизован для ретрансляции через сервер в этот домен.

Временные ошибки вызваны проблемами, которые должны быть устранены в надлежащее время, такими как невозможность проверить входящий адрес из-за неработающей базы данных или нехватки места на диске. Ожидается, что после временной ошибки клиент снова попытается использовать адрес в новом SMTP-соединении после соответствующей задержки. Обычно это происходит не менее чем через 10–15 минут после первого сбоя; если состояние временной ошибки сохраняется, время между повторными попытками обычно увеличивается.

После того, как клиент передал всех получателей в командах RCPT и хотя бы один получатель был принят, клиент отправляет:

DATAи сервер отвечает кодом 354, запрашивая дополнительные данные (само сообщение). Клиент передает сообщение, не дожидаясь дальнейших ответов, и заканчивает его строкой, содержащей только один символ точки. Если сообщение содержит какие-либо строки, начинающиеся с точки, вставляется дополнительная точка для защиты от преждевременного завершения. Сервер удаляет начальную точку из любых строк, содержащих больше текста. Если сервер возвращает ответ об успехе после отправки данных, он берет на себя ответственность за последующую обработку сообщения, и клиент может отказаться от его копии. После отправки всех своих сообщений клиент завершает сеанс SMTP, отправляя команду QUIT.

Поскольку SMTP передает конверт отдельно от самого сообщения, серверы могут отклонять адреса конвертов по отдельности до того, как будет отправлено много данных. Однако, если сервер недоволен содержанием сообщения, он не может отправить отказ до тех пор, пока не будет получено все сообщение[6]. К сожалению, некоторые клиентские программы (в нарушение RFC 2821) рассматривают любой ошибочный ответ на DATA или отслеживание самих данных как временную ошибку и продолжают попытки доставить сообщение через определенные промежутки времени.

-

↑ Существует необязательная оптимизация под названием «конвейерная обработка», которая позволяет отправлять пакеты команд и получать пакеты ответов, но это делается исключительно для повышения производительности. Общее поведение остается прежним, и здесь мы описываем только простой случай.

-

↑ Первоначальный протокол SMTP использовал

HELO(sic) в качестве команды инициализации, и серверы по-прежнему обязаны это распознавать. Разница в том, что ответ наEHLOвключает в себя список необязательных расширений SMTP, поддерживаемых сервером. -

↑ Например, сообщение может быть слишком большим, или сервер может быть настроен на проверку синтаксиса адресов в строках заголовка.

2.3 Подделка

Подделать незашифрованную почту тривиально. Как правило, агенты MTA «незнакомы» друг с другом, поэтому принимающий агент MTA не может аутентифицировать содержимое конверта или само сообщение. Все, что он может сделать, это зарегистрировать IP-адрес хоста-отправителя и включить его в строку Received:, которую он добавляет к сообщению.

Нежелательная почта (спам) обычно содержит некоторые поддельные строки заголовка. Вы должны знать об этом, если вам когда-нибудь придется расследовать происхождение такой почты. Если сообщение содержит строку заголовка, например:

Received: from foobar.com.example ([10.9.8.7])

by podunk.edu.example (8.9.1/8.9.1) with SMTP id DAA00447;

Tue, 6 Mar 2001 03:21:43 -0500 (EST)

это не означает, что компания FooBar или Университет Подунка вообще обязательно участвуют; заголовок мог быть просто вставлен злоумышленником, чтобы ввести в заблуждение. Единственные заголовки Received:, на которые вы можете рассчитывать, — это заголовки в верхней части сообщения, которые были добавлены агентами передачи сообщений, работающими на хостах, администраторам которых вы доверяете. После того, как вы передадите эти заголовки Received:, те, что ниже, могут быть подделаны, даже если кажется, что они относятся к авторитетной организации, такой как интернет-провайдер.

2.4 Аутентификация и шифрование

Исходный протокол SMTP не имел средств для аутентификации клиентов или шифрования сообщений при их передаче между хостами. По мере расширения Интернета стало ясно, что эти функции необходимы, и протокол был расширен, чтобы обеспечить их. Однако подавляющее большинство интернет-почты по-прежнему передается между хостами, не прошедшими проверку подлинности, по незашифрованным соединениям. По этой причине мы не будем вдаваться в подробности в этой вводной главе; в главе 13 обсуждается то, как Exim обрабатывает эти функции.

2.5 Маршрутизация сообщения

Наиболее фундаментальной частью любого MTA является аппарат для принятия решения о том, куда послать сообщение. Получателей может быть много, как локальных, так и удаленных. Это означает, что может потребоваться сделать несколько разных копий и отправить их по разным адресам. Некоторые домены могут быть известны локальному хосту и обрабатываться особым образом; другие обычно вызывают отправку копий сообщения на удаленные хосты. Это могут быть либо конечные пункты назначения, либо промежуточные узлы.

Существует два различных типа адресов: те, для которых локальная часть используется при принятии решения о том, как доставить сообщение, и те, для которых имеет значение только домен. Обычно, когда домен относится к удаленному хосту, локальная часть адреса не играет никакой роли в процессе маршрутизации, но если домен является именем локального хоста, локальная часть имеет первостепенное значение. Шаги, которые должен выполнить MTA для обработки сообщения, следующие, хотя они не обязательно выполняются именно в таком порядке:

-

Во-первых, MTA должен решить, какие доставки требуются для каждого адреса получателя. Для этого он должен:

-

Обрабатывать адреса, содержащие домены, для которых этот хост является конечным пунктом назначения. Их часто называют «локальными адресами». Обработка может включать расширение псевдонимов в списки замещающих адресов, обработку файлов пользователей .forward, работу со списками рассылки и проверку того, что оставшиеся локальные части относятся к существующим почтовым ящикам локальных пользователей.

-

Обрабатывать нелокальные адреса, для которых имеется информация о локальной маршрутизации (например, домены, для которых хост является почтовым концентратором или брандмауэром), чтобы определить, на какой из его клиентских хостов должны быть отправлены эти адреса.

-

Для остальных адресов, для которых нет локальных знаний, найдти узлы назначения в DNS (2.8). Успешная маршрутизация создает список из одного или нескольких удаленных хостов для каждого адреса.

-

-

После определения того, какие доставки необходимо выполнить, MTA должен выполнить локальные доставки, то есть доставки в каналы или файлы на локальном хосте.

-

Для каждой удаленной доставки он должен попытаться отправить на каждый хост по очереди, пока один из них не преуспеет или не приведет к серьезному сбою. Если несколько адресов маршрутизируются на один и тот же набор хостов, RFC рекомендуют отправлять одну копию с несколькими получателями в конверте.

-

Если все хосты выдают временные сбои, адаптер MTA должен позже снова попробовать соответствующие адреса. Многие MTA отправляют отправителю предупреждающее сообщение, если доставка задерживается более чем на несколько часов. Если задержка продолжается достаточно долго (обычно несколько дней), MTA прекращает попытки доставить сообщение. Вместо этого он отправляет его обратно отправителю как часть рикошета. В отличие от некоторых других MTA, Exim измеряет тайм-ауты для общих сбоев (таких как невозможность связаться с хостом) с момента первого сбоя хоста, а не с момента прибытия сообщения (12.2).

2.6 Проверка входящей почты

Существует ряд проверок, которые обычно применяются к входящим сообщениям от других хостов.

2.6.1 Проверка адресов получателей

Некоторые MTA проверяют правильность локальных адресов во время транзакции SMTP. Если входящее сообщение имеет неправильную локальную часть, команда RCPT, которая передает эту часть конверта, отклоняется, давая ответ об ошибке. Это означает, что отправляющий MTA сохраняет контроль над сообщением для этого получателя и является тем, кто генерирует рикошет, который возвращается отправителю. Эта проверка предотвращает прием недоставленных сообщений локальным хостом. Однако получение рикошета от MTA, который не находится на сайте, который они отправляли, сбивает некоторых пользователей с толку и заставляет их думать, что что-то не работает. Они спрашивают: «Как локальный демон почтовой программы может узнать, что это недопустимый адрес на удаленном узле?».

Альтернативный подход, принятый некоторыми MTA, состоит в том, чтобы принимать сообщения без проверки адресов получателей и выполнять проверку позже. Преимущество этого заключается в минимизации продолжительности SMTP-транзакции, а для недействительных адресов рикошеты — это то, что интуитивно ожидают пользователи. Кроме того, их можно сделать так, чтобы они содержали полезную информацию о поиске правильных почтовых адресов. Недостатком является то, что недоставленные сообщения, отправители конвертов которых также являются недействительными, приводят к недоставке рикошетов, которые должны быть отсортированы постмастером. Многие нежелательные нежелательные сообщения («спам») относятся к этому типу, и объем этих сообщений таков, что все больше и больше администраторов настраивают свои MTA для реализации прежнего поведения.

Еще одно злоупотребление, которое приводит к своего рода нежелательной ретрансляции, было использовано против второго типа MTA. Преступник намеренно отправляет сообщение с недопустимым получателем, но с отправителем конверта, установленным на адрес жертвы. Если MTA принимает сообщение и обрабатывает получателей позже, рикошет (который обычно содержит копию исходного сообщения) отправляется жертве.

Exim может быть сконфигурирован, чтобы вести себя любым из этих способов, и поведение может быть сделано условным на домене адреса отправителя. Например, все адреса из локальной среды могут быть приняты, а неизвестные переданы программе, которая отправляет обратно полезное сообщение, а неизвестные адреса извне могут быть отклонены в протоколе SMTP. Однако, из-за высокого уровня злоупотреблений конфигурация Exim по умолчанию проверяет все адреса получателей во время SMTP.

2.6.2 Проверка адресов отправителей

Не все MTA проверяют правильность адресов отправителей конвертов. Они могут быть недействительны по ряду причин, например:

-

Неправильно настроенные MUA или MTA. Для MUA, работающего на рабочей станции, пользователь должен предоставить адрес отправителя, а конфигурация MTA содержит домен по умолчанию, который он добавляет к локальным именам пользователей для создания адресов отправителя. В любом случае опечатка может сделать адрес недействительным. Ошибки также могут возникать в шлюзах, преобразующих сообщения из какого-либо другого режима протокола.

-

Использование доменов, не зарегистрированных в DNS.

-

Неправильно настроенные DNS-серверы имен, например, опечатка в файле зоны.

-

Подделка.

Как правило, проверка адресов отправителей обычно ограничивается проверкой регистрации домена в DNS. Exim содержит средство для создания «выноски», чтобы убедиться, что входящий адрес отправителя приемлем в качестве получателя для хоста, который обрабатывает его домен, но это дорогостоящий подход, который не всегда подходит для использования на загруженных серверах.

2.6.3 Другие элементы управления политикой

Огромное увеличение количества нежелательной почты, передаваемой через Интернет, заставило разработчиков MTA добавить средства для блокировки определенных типов сообщений в соответствии с политикой. Типичные особенности включают следующее:

-

Проверка локальных списков известных хостов-злоумышленников и адресов отправителей.

-

Проверка одного или нескольких общедоступных «черных списков», таких как список «черных дыр» в реальном времени (http://mail-abuse.org), и либо отклонение сообщений от хостов из черного списка, либо аннотирование их путем добавления информационной строки заголовка.

-

Блокировка сторонней ретрансляции через локальный хост. То есть предотвращение отправки почты произвольными хостами на локальный хост для дальнейшей передачи в какое-либо другое место назначения. MTA, которые не блокируют такую почту, называются «открытыми релеями» и являются излюбленной целью спамеров.

-

Отклонение сообщений с неверными строками заголовка.

-

Распознавание нежелательной почты путем сканирования содержимого и либо его отбрасывания, либо добавления к нему аннотаций для информирования получателя, который затем может отбросить его с помощью файла фильтра.

-

Проверка определенных типов вложений для блокировки вирусов.

2.7 Обзор DNS

DNS — это всемирная распределенная база данных, в которой хранятся различные виды данных, проиндексированных ключами, называемыми доменными именами (domain names). Вот очень краткий обзор средств, имеющих отношение к обработке почты[7]. Данные хранятся в единицах, называемых записями (records), каждая из которых содержит ряд полей, из которых имя домена, тип записи и данные, относящиеся к типу записи, относятся к приложениям, использующим DNS[8]. Например, для записи:

www.web.example. A 192.168.6.4доменное имя — www.web.example, тип записи — «A» (для «адреса»), а данные — 192.168.6.4. Записи адресов, подобные этой, используются для поиска IP-адресов хостов по их именам и, вероятно, являются наиболее распространенным типом записей DNS.

Нынешняя схема адресации в Интернете, которая использует 32-битные адреса и известна как IPv4, дополняется новой схемой, называемой IPv6, которая использует 128-битные адреса. Поддержка IPv6 становится обычным явлением в операционных системах и прикладном программном обеспечении, а IPv6 уже широко используется в некоторых частях мира, где не хватает адресов IPv4. Некоторые люди считают, что IPv6 в конечном итоге полностью заменит IPv4, хотя сроки этого изменения неясны.

Адреса IPv6 обычно записываются в шестнадцатеричном формате с использованием двоеточий-разделителей между каждой парой октетов. В DNS запись AAAA которая является прямым аналогом записи A, используется для их записи. Например:

ipv6.example. AAAA 3ffe:ffff:836f:0a00:000a:0800:200a:c031Второй тип записи, А6, также был определен для хранения адресов IPv6 (см. RFC 2874). Это обеспечивает более гибкую схему, в которой префиксные части адресов IPv6 могут храниться отдельно. Сначала ожидалось, что A6 заменит тип AAAA. но это не понравилось всем, и поэтому этот тип был переведен в экспериментальный статус.

Если хост имеет более одного IP-интерфейса, каждый появляется в отдельной записи адреса с тем же доменным именем. Регистр букв в доменных именах DNS не имеет значения, а отдельные компоненты имени могут содержать широкий диапазон символов. Например, запись в DNS может иметь доменное имя abc_xv#2.example.com. Однако, символы, которые используются для имен хостов, ограничены RFC 952 буквами, цифрами и дефисами, и те же ограничения применяются к доменам, которые используются в адресах электронной почты.

Невозможно отправить почту на такой адрес, как user@abe_xvi#2.example.com, используя SMTP, из-за символов в домене, которые недопустимы в соответствии с RFC 2821. По этой причине, все доменные имена MX (описанные ниже) и имена хостов используют только ограниченный набор символов. Это ограничение часто ошибочно принимают за внутреннее ограничение DNS, но это не так[9].

Серверы, реализующие DNS, называются серверами имен (name servers), и распространяются по всему Интернету. Иерархическое пространство имен разбито на зоны (zones), каждый из которых управляется собственным администратором и хранится на своем собственном главном сервере. Разделение на зоны, хранящиеся на независимых серверах, делает возможным управление таким большим набором данных[10].

Точки останова между зонами всегда находятся между компонентами доменного имени, но не обязательно на каждой границе. Например, есть зона uk, зоны ac.uk и cam.ac.uk, но отдельной зоны csx.cam.ac.uk нет, хотя есть доменные имена, оканчивающиеся на эти компоненты. Данные для этих имен хранятся в зоне cam.ac.uk. Это не мешает другим зонам ниже cam.ac.uk. Этот пример проиллюстрирован на рис. 2-4 с использованием пунктирных эллипсов для обозначения зон.

Рисунок 2-4: Домены и зоны DNS

Обычно для зоны используется один главный сервер имен и несколько подчиненных, которые копируют свои данные с главного. Один сервер имен может быть ведущим для одних зон и подчиненным для других. Любой сервер имен (главный или подчиненный), имеющий собственную полную копию файла зоны, считается авторитетными (authoritative) для этой зоны. Вы иногда будете видеть это слово, используемое в выводе таких команд, как host, которые опрашивают DNS. Данные, полученные сервером имен от какого-либо другого сервера имен без передачи всей зоны, не являются авторитетными.

Предпочтительно, чтобы ведомые устройства находились по крайней мере в разных локальных сетях по отношению к ведущему, а лучше всего, если некоторые из них находились в совершенно разных местах, чтобы максимально увеличить доступность зоны для запросов. Интернет-провайдеры обычно предоставляют своим клиентам средства подчинения серверов имен. Сервер имен для зоны, в которой есть подзоны, знает расположение серверов этих зон. В основе иерархии лежат корневые (root) серверы имен в «хорошо известных» местах в Интернете.

Кэширование широко используется в программном обеспечении DNS для повышения производительности. Каждая запись содержит поле времени жизни, и серверы имен имеют право запоминать и повторно использовать данные в течение этого периода времени. Типичное время жизни составляет около одного дня. Поиск данных осуществляется путем передачи доменного имени и типа на ближайший сервер имен; если недавно был запрос на те же данные, они будут в кеше сервера, и на запрос можно будет ответить немедленно. В противном случае, если сервер не закэшировал идентификационные данные серверов имен для требуемой зоны, он может запросить их напрямую, но если у него нет соответствующей информации, он начинает с запроса одного из корневых серверов имен и продвигается вниз по зональнай иерархиии. Например, если запрос на www.cam.ac.uk получен корневым сервером имен, он отвечает списком серверов имен для зоны uk. Запрос к одному из них приводит к получению списка серверов имен для зоны ac.uk и так далее, пока не будет достигнут сервер имен, содержащий фактические данные.

-

↑ Полное обсуждение см. в статье DNS and BIND Пола Альбитца и Крикета Лю (O'Reilly). Основные DNS RFC — 1034 и 1035.

-

↑ Другие поля связаны с внутренним управлением самой DNS.

-

↑ См. также RFC 2181, Пояснения к спецификации DNS.

-

↑ До DNS список хостов Intemet хранился в одном файле, который нужно было полностью скопировать на все хосты.

2.8 DNS-записи, используемые для маршрутизации почты

Домен в почтовом адресе не обязательно должен соответствовать имени хоста. Например, организация может использовать домен pic.example.com для всей своей электронной почты, но обрабатывать ее с помощью узлов с именами mail-1.plc.example.com и mail-2.plc.example.com. Такая гибкость достигается за счет использования записей обмена почтой (mail exchange) (MX) в DNS. Запись MX сопоставляет почтовый домен с хостом, который зарегистрирован как обрабатывающий почту для этого домена, со значением предпочтения. Для домена может быть любое количество MX-записей, и при запросе к серверу имен он возвращает их все. Например:

hermes.example.com. MX 5 green.csi.example.com.

hermes.example.com. MX 7 sw3.example.com.

hermes.example.com. MX 7 sw4.example.com.

показывает три хоста, которые обрабатывают почту для hermes.example.com. Значения предпочтений можно рассматривать как расстояния от цели; чем меньше значение, тем предпочтительнее соответствующий хост, поэтому в данном примере наиболее предпочтительным является green.csi.example.com. MTA, доставляющий почту для hermes.example.com, сначала пытается доставить почту на green.csi.example.com; если это не удается, он пробует менее предпочтительные хосты в порядке их значений предпочтений. Используется только числовой порядок предпочтений; абсолютные значения не имеют значения. Когда есть записи MX с одинаковыми значениями предпочтения (как в этом примере), они упорядочиваются случайным образом перед использованием.

Прежде чем MTA сможет использовать список хостов, который он получил из записей MX, он сначала должен найти IP-адреса для хостов. Для этого он ищет соответствующие записи адресов (записи A для IPv4 и записи AAAA для IPv6). Например, это могут быть следующие записи адресов:

green.csi.example.com. A 192.168.8.57

sw3.example.com. A 192.168.8.38

sw4.example.com. A 192.168.8.44

На практике, если сервер имен уже имеет запись адреса для любого хоста в списке MX, который он возвращает, он отправляет запись адреса вместе с записями MX. Во многих случаях это позволяет избежать дополнительного DNS-запроса.

На заре DNS не было записей MX, а почтовые домены соответствовали именам хостов. Для обратной совместимости с тем временем, если для домена нет записей MX, MTA имеет право искать запись адреса и обрабатывать ее так, как если бы она была получена из записи MX с нулевым значением предпочтения (наиболее предпочтительно). Однако, если он не может определить, существуют ли какие-либо записи MX (поскольку, например, соответствующие серверы имен недоступны), он не должен этого делать.

Записи MX изначально были изобретены для использования шлюзами других почтовых систем, но в настоящее время они широко используются для реализации «корпоративных» почтовых доменов, которые не обязательно соответствуют какому-то одному конкретному хосту.

2.9 Связанные записи DNS

Два других вида записей DNS полезны при работе с почтой. Записи PTR ("pointer") сопоставляют IP-адреса с именами через специальные зоны, называемые in-addr.arpa для адресов IPv4 и ip6.arpa для адресов IPv6[11]. Записи PTR позволяют осуществлять поиск хоста в обратном порядке: при наличии IP-адреса записи PTR позволяют узнать соответствующее имя хоста. Имя записи PTR состоит из IP-адреса, за которым следует один из специальных доменов. Однако для доменов in-addr.arpa и ip6.arpa компоненты адреса меняются местами, чтобы разрешить делегирование DNS частей IP-сети. Для адреса 192.168.8.57 запись PTR будет такой:

57.8.168.192.in-addr.arpa. PTR green.csi.example.com.При этом регистрируется, что имя хоста с IP-адресом 192.168.8.57 — green.csi.example.com. Для IPv6-адресов в домене ip6.arpa компоненты, которые перевернуты, представляют собой шестнадцатеричные цифры. Для адреса:

3ffe:ffff:836f:0a00:000a:0800:200a:c031имя записи PTR выглядит следующим образом:

1.3.0.c.a.0.0.2.0.0.8.0.a.0.0.0.0.0.a.0.£.6.3.8.ff.f.ff.f.e.f.f.3.ip6.arpa.Записи PTR не обязательно должны совпадать с соответствующей записью адреса. В примере из предыдущего раздела адресная запись отображается как:

pw4.example.com. A 192.168.8.44Если вы используете адрес 192.168.8.44 для поиска имени хоста через запись PTR, вы можете найти имя sw4.example.com или что-то совершенно другое, например:

44.8.168.192.in-addr.arpa. PTR lilac.csi.example.com.Эта запись дает имя lilac.csi.example.com для адреса 192.168.8.44, несмотря на то, что адрес был дан для имени sw4.example.com. Такое расположение часто встречается там, где широко публикуется название какой-либо службы с адресной записью, указывающей на хост, который в настоящее время предоставляет услугу. Однако сам хост имеет другое основное имя, которое содержится в записи PTR.

Например, используемое нами имя sw4.example.com может быть именем службы коммутации почты, которая в настоящее время предоставляется хостом lilac.csi.example.com. Перемещение службы на другой хост требует лишь обновления DNS; ни один хост не должен менять свое имя. Если услугу предоставляют несколько хостов, для одного и того же домена может существовать несколько адресных записей. Современные серверы имен возвращают их в другом порядке при каждом запросе, что обеспечивает форму распределения нагрузки.

Между записями адресов и записями PTR нет принудительной связи, и для любого заданного хоста одна может существовать без другой. Эти записи в основном используются в связи с почтой для поиска имени удаленного хоста, отправляющего сообщение, потому что все, что первоначально известно о хосте на дальнем конце входящего TCP/IP-соединения, — это его IP-адрес. Имя хоста может потребоваться для проверки правил политики, определяющих, какие типы сообщений могут отправлять удаленные хосты.

Записи CNAME ("canonical name") предоставляют другой вид средства псевдонима. Например:

pelican.example.com. CNAME redshank.csx.example.com.утверждает, что каноническое имя (настоящее или основное) хоста, доступ к которому можно получить как pelican.example.com, на самом деле является redshank.csx.example.com. Не может быть других записей DNS с тем же именем, что и у записи CNAME. Записи CNAME обычно не должны использоваться в связи с маршрутизацией почты. Записи MX обеспечивают достаточные возможности перенаправления, а чрезмерное использование псевдонимов только замедляет работу.

-

↑ Доменное имя верхнего уровня arpa уходит своими корнями в историю. Оно относится к исходной глобальной сети под названием Arpanet, но теперь было переименовано в аббревиатуру от Address and Routing Parameter Area.

2.10 Распространенные ошибки DNS

Ряд ошибок, обычно допускаемых администраторами DNS (которых обычно называют «hostmasters» (администраторы)), показан в следующем списке. Все, кроме первого, препятствуют доставке почты.

-

Записи MX указывают на псевдонимы вместо канонических имен. То есть домены в правой части записей MX — это имена записей CNAME, а не записей A или AAAA. Это не должно мешать работе почты, но это неэффективно и не совсем правильно.

-

Записи MX указывают на несуществующие хосты, то есть на имена, которым нет соответствующей записи A или AAAA.

-

Записи MX содержат IP-адреса справа вместо имен хостов. Эта ошибка, к сожалению, становится все более распространенной, чему способствуют некоторые MTA, которые, в нарушение RFC 1034, поддерживают подобное использование. Exim не делает этого по умолчанию, но у него есть возможность включить это нерекомендуемое, нестандартное поведение.

-

Записи MX не содержат значений предпочтений.

Некоторые сломанные серверы имен выдают ошибку сервера при запросе несуществующей записи MX. Это предотвращает доставку почты, поскольку агенту MTA разрешено искать запись адреса только в том случае, если он уверен, что записей MX нет. В случае ошибки сервера MTA об этом не знает. Подобные ошибки сервера наблюдались в случаях, когда значение предпочтения было опущено в записи MX. Более надежные серверы имен проверяют записи при загрузке своих зон и выдают ошибку, если какие-либо зоны содержат неверные данные.

Иногда кажется, что DNS дает разные ответы на одинаковые запросы. В контексте почты это приводит к тому, что некоторые сообщения отклоняются с ошибками «unknown domain», в то время как другие сообщения в тот же домен доставляются нормально. Наиболее распространенной причиной такого поведения является несоответствие серверов имен зоны. Если вы подозреваете это, вы можете проверить, направив DNS-запрос на определенный сервер имен.

Первый шаг — найти соответствующие серверы имен, просматривая записи NS зоны. Чтобы найти серверы имен для зоны ioe.example.com, например, вы можете использовать команду:

$ nslookup -type=ns ioe.example.comкоторый мог бы дать эти строки как соответствующие части своего ответа[12]:

ioe.example.com nameserver = mentor.ioe.example.com

ioe.example.com nameserver = ns0.example.net

Как только вы узнаете серверы имен, вы можете запросить каждый из них по очереди для рассматриваемого домена; если команде nslookup дается второй аргумент, это имя определенного сервера имен, на который должен быть отправлен запрос. Эта последовательность команд и ответов (где команды выделены жирным шрифтом) указывает на наличие проблемы, поскольку разные серверы имен дают противоречивые ответы:

$ nslookup saturn.example.com mentor.ioe.example.com

Server: mentor.ioe.example.com

Address: 192.168.34.22

Name: saturn.example.com

Address: 192.168.5.4

$ nslookup saturn.example.com ns0.example.net

Server: ns0.example.net

Address: 192.168.255.249

*** nsO.example.net can’t find saturn.example.com:

Non-existent host/domain

Однако проблема может быть временной. При обновлении главного сервера имен может пройти несколько часов, прежде чем данные достигнут подчиненных серверов, в течение которых может наблюдаться такое поведение. Однако, если несоответствие сохраняется какое-то время, это указывает на какую-то ошибку DNS.

-

↑ nslookup — одно из приложений, которое пропускает конечные точки при отображении доменных имен.

2.11 Роль постмастера